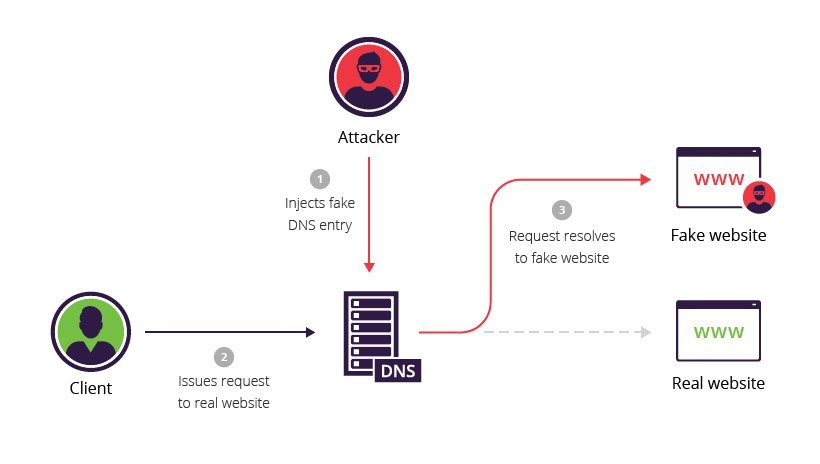

2008 yılında araştırmacı Dan Kaminsky internet tarihinin en önemli açıklarından birisini ortaya çıkarmıştı. DNS sunucularını yanıltarak bilinen bir web sitesini saldırganın belirlediği IP adresine yöneltebilen bu problem DNS Ön bellek Zehirlenmesi olarak biliniyor.

Yeni bir açık bulundu

DNS sunucular en basit tabiriyle kullanıcının tarayıcısına girdiği internet adresini bir IP adresi ile ilişkilendirmeye yarıyor. Bunu güvenli protokoller üzerinden yapan DNS sunucular böylece girilen adresin ortada kalmamasını sağlıyor. Bu sistem email gibi diğer pek çok alanda kullanılıyor.

DNS sunucular ilişkili IP adresini ön belleğinde saklıyor ve hızlı bir şekilde talebe cevap veriyor. Yoksa bu kez onaylı sunucuları indeksleyerek IP adresini çözümlüyor ve ilişkilendiriyor. Sonrasında ön belleğe alıyor.

DNS sunucular bu yöntemde şifre kullanmadığı için yetkilendirilmemiş bir süreç yaşanıyor. Sunucu IP adresini bulabilmek için kullanıcı veri bloğu iletişim kurallarını barındıran paketler gönderiyor. Zehirleme hamleleri de bu tek yönlü UDP iletişiminde yaşanıyor.

DNS yöntemi geliştirilirken mühendisler 16-bitlik kimlikler ile her isteği eşleştirdi ve böylece onaylı sunucular bu kimliğe göre işlem yaptı. İşte Kaminsky’nin yöntemi sunuculara sürekli talepler göndererek bu kimliği ele geçirmeye çalışıyordu.

Kullanıcıların farkında olmadan örneğin bir bankanın resmi sitesi zannederek aynı adresle saldırganların oluşturduğu sahte siteye yönlendirilmesi haliyle çok büyük riskleri de beraberinde getiriyordu. Sayısız sektör bu açık sonrasında bir araya gelerek DNS yönlendirme sorununu giderecek bir çözüm ortaya koymuştu.

Bu çözümde sabit 53. port yerine her kimliğe bir de rastgele port eklenmeye başladı ve böylece milyarlarca ihtimalin çözümlenebilmesi matematik olarak imkansız hale getirildi. Bununla birlikte Çinli ve ABD’li araştırmacılar bu yöntemi de yanıltabilecek bir açık bulmuş durumda.

Yeni yöntemde sunucuların kontrol mesaj protokolü hedefleniyor. Normalde sunucular bant genişliği verimli kullanabilmek için saniyede belirli bir talep sayısına cevap veriyor. Linux platformunda bu rakam saniyede 1000 olarak sınırlandırıldı.

Saldırgan her seferinde farklı porttan olmak üzere sunucunun saniyedeki 1000 sınırını doldurmaya çalışıyor. Yanlış porttan gelen talep sınırı bir düşürüyor. Eğer tüm portlar kapalı ise saniyelik sınır tamamen doluyor. Saldırgan işte sürekli talepler göndererek açık portu bulmaya çalışıyor.

SAD DNS olarak adlandırılan bu yeni yöntem Cloudflare’e göre Kaminsky’nin yönteminden sonra bulunmuş en etkili yöntemlerden birisi. Bununla birlikte Linux geliştiricileri talep sınırını rastgele saniyede 500-2000 arasında değişecek şekilde optimize etmiş. Bu sayede SAD DNS yönteminin engellenebildiği ifade ediliyor. Cloudflare de duruma göre DNS sunucusunu TCP’ye dönecek şekilde ayarlamış. Bu da etkili bir koruma oluşturmuş. SAD DNS konusunda çalışmalar devam ediyor.

Bu haberi, mobil uygulamamızı kullanarak indirip,istediğiniz zaman (çevrim dışı bile) okuyabilirsiniz:

İnce Satırlar

İnce Satırlar Liste Modu

Liste Modu Döşeme Modu

Döşeme Modu Sade Döşeme Modu

Sade Döşeme Modu Blog Modu

Blog Modu Hibrit Modu

Hibrit Modu

Efsane Türkiye’ye gelse alırım..

O ışık efektleri sadece yanlarda değil üstte de olmalıydı. Böylece tabancayı kullanan, kafasını yana eğmek zorunda kalıp, fıtık olmaz. Aynısını küçükken ışıklı ayakkabımda yaşamıştım oradan biliyorum. Ayakkabıma yan bakmaktan düz yürüyemiyordum. Hava atmaktan ziyade o havayı yaşamayı tercih ederim. 7 de olsam 70 de olsam kararım değişmeyecek.

Mukemmel bir silah acaba ne kadar hızlı atıyor. [resim]

Fiyat makul olsa efsane olur gerçekten ya.

Vay bee, bu cihaz xiaomi çıktı ben de diyordum kim üretmiş..

hocam 4x daha iyi direk hs attirir

Über

Evet ama 6x scop daha iyi gider buna daha uzaktaki hedefler için. Gerektiğinde 3x'e de çekebilirsin falan :D

Muskun alev tabancası vs bu

İstilacı güvercinlere karşı iyi olur. 5 10 dk da bir sopayı alıp kovalamak yordu artık.

Yakında su atan F18 falanda yaparlar :)

Hazneye kezzaplı su doldurup nişan almak yapmayın böyle şeyler yahu...

Xiaomi kendini çok geliştirdi artık her alanda kaliteli işler yapıyorlar.

fışkırttığı su mermi gibi isabetli gitmeyeceği için gereksiz diye düşünmüş olabilirler.

Lazer nişangah da eklenseymiş tadından yenmezmiş.