Apple M1, M2 ve M3’lerde GoFetch açığı

Araştırmacıların Apple M1, M2 ve M3 yongalarında keşfettikleri GoFetch güvenlik açığı, CPU önbelleğinden kriptografi yani şifreleme bilgilerinin çalınmasına olanak tanıyor. Saldırganlar ise bu verilerden bir şifreleme anahtarı oluşturarak şifrelenmiş hassas verilere erişebiliyor.

Sonuç olarak, GoFetch açığından yararlanan uygulamalar şifreleme yazılımını kandırarak hassas verileri saldırgan uygulamanın çalması için önbelleğe koyabilir. Araştırmacılar bu saldırı yöntemiyle şifreleme anahtarlarının anında kırılamayacağını ancak saldırının tekrar tekrar gerçekleşerek anahtarın zaman içinde ele geçirebileceğini belirtiyor.

Açığın engellenmesi oldukça zor

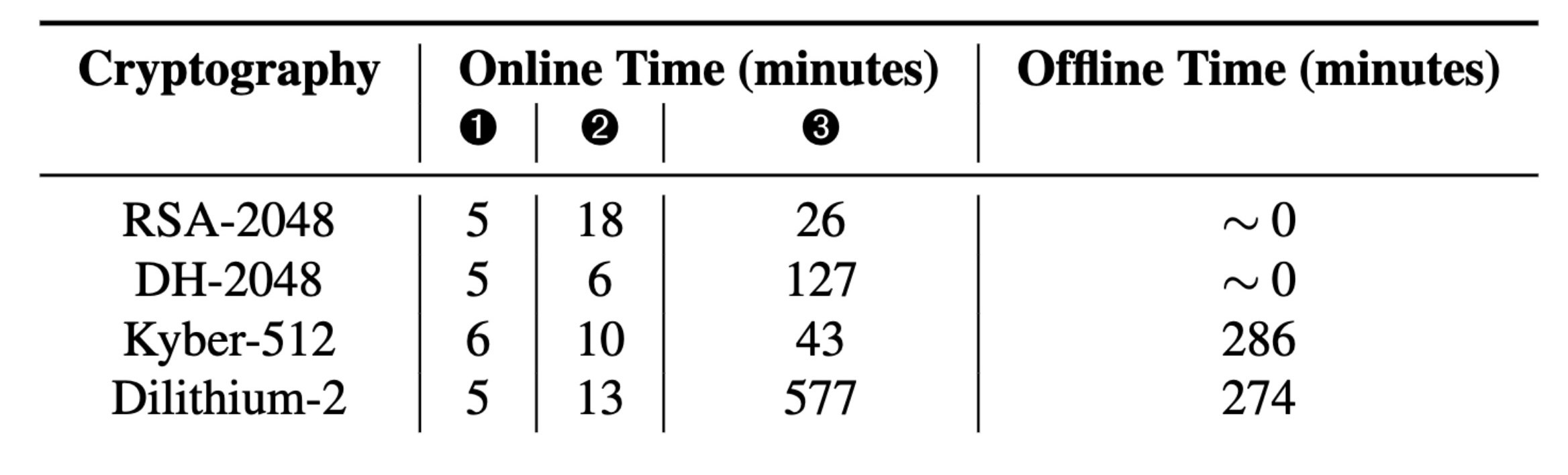

Bu da onu son derece ciddi bir güvenlik açığı haline getiriyor. Üstelik bu açığı donanım düzeyinde kapatmanın da bir yolu yok. Araştırmacılar, GoFetch açığının kapatmanın tek bir yolu olduğunu söylüyor. Bu tek yol da M1, M2 ve M3'ün şifreleme ve şifre çözme performansını ciddi ölçüde yavaşlatacak yazılım tabanlı bir hafifletme.

Apple, konuyla ilgili henüz bir açıklama yapmış değil, olası çözümler de sadece birer öneriden ibaret ve kullanıcıların yapabileceği pek bir şey yok. Ancak Apple, yazılım temelli bir çözümü kullanıma almaya karar verirse performans etkileri diğer genel uygulama türlerinden ziyade yalnızca şifreleme kullanan uygulamaları etkileyecek. Bununla birlikte araştırmacılar, ilgili açığın 5 Aralık 2023 tarihinde Apple’a bildirildiğini de açıkladı.

Kaynakça https://appleinsider.com/articles/24/03/21/apple-silicon-vulnerability-leaks-encryption-keys-and-cant-be-patched-easily https://arstechnica.com/security/2024/03/hackers-can-extract-secret-encryption-keys-from-apples-mac-chips/ Bu haberi ve diğer DH içeriklerini, gelişmiş mobil uygulamamızı kullanarak görüntüleyin: İnce Satırlar

İnce Satırlar Liste Modu

Liste Modu Döşeme Modu

Döşeme Modu Sade Döşeme Modu

Sade Döşeme Modu Blog Modu

Blog Modu Hibrit Modu

Hibrit Modu

hintlilere söyleyelim büyük bir paraşüt taksınlar inişi yavaşlatır

bu tür donanımların kazada hiç bir işe yaramayacağı bilimsel olarak açıklandı. nerden buluyosunuz bu saçmalıkları.